Services de sécurité de Sonatus Foundation

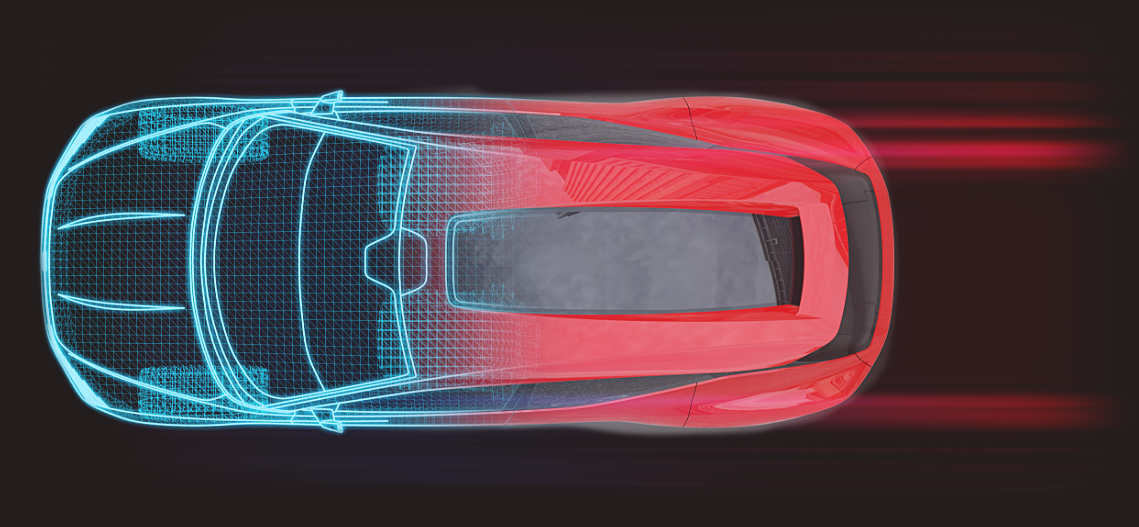

Protéger les réseaux de véhicules

et les hôtes

Les voitures connectées sont plus vulnérables aux risques de cybersécurité. Détectez et prévenez les menaces pour les réseaux embarqués et protégez les ECU des intrusions et des fuites de données avec des politiques de surveillance et d’atténuation des risques hautement configurables.

UIDPS

De plus en plus, l’industrie automobile déploie des systèmes de gestion de la cybersécurité des véhicules pour protéger les véhicules connectés contre les intrusions, le piratage, les logiciels malveillants, les fuites de données et les autres cybermenaces. Dans de nombreuses juridictions, les constructeurs automobiles doivent respecter de nouvelles réglementations sur les véhicules pour les protéger des menaces externes, et de nouvelles lois sur la protection des données sensibles.

Pour atténuer ces risques de cybersécurité, les voitures connectées ont besoin de systèmes de gestion de la cybersécurité à plusieurs niveaux. Parmi ces niveaux, la protection des réseaux dans les véhicules connectés est essentielle. Le système unifié de détection et de prévention des intrusions (Unified Intrusion Detection and Prevention System, UIDPS) de Sonatus fonctionne sur les réseaux CAN et Ethernet d’un véhicule, afin d’atténuer les risques de cybersécurité et d’appliquer des protocoles de sécurité des données aux réseaux du véhicule.

Avantages

- Très adaptable aux menaces nouvelles et émergentes

- Isole les données sensibles pour prévenir les fuites de données

- Complémentaire aux solutions de sécurité cloud tierces

- Aide à réduire les rappels liés à la sécurité

- Réglable en fonction de la charge du système et des facteurs de sécurité

- Décharge l’ECU pour réduire l’impact de la surveillance sur les performances

Principales caractéristiques techniques

- Multi-réseau (CAN, Ethernet, données mobiles, WiFi, etc.) et multi-protocole

- Intégré au matériel de commutation Ethernet

- Détection et prévention configurables en fonction de la charge du système

- Capacités d’inspection complètes, y compris l’inspection approfondie des paquets de données, avec vérification par un fournisseur tiers, pour prendre en charge :

- Le trafic et les connexions inconnus

- Les fuites de données et erreurs de protocole

- Les attaques de déni de service (DoS, Denial of Service)

- Les violations de taux

- Les attaques par scan de port

- Les attaques diagnostiques

- Le retrait de l’ECU

- Configurable dynamiquement pour différents types de menaces pour la sécurité

- Appliquer les politiques de détection et d’atténuation en temps réel

- Conforme au Règlement ONU n° 155 sur la cybersécurité

Avantages

- Très adaptable aux menaces nouvelles et émergentes

- Complémentaire aux solutions de sécurité cloud tierces

- Aide à réduire les rappels liés à la sécurité

- Réglable en fonction de la charge du système et des facteurs de sécurité

- Décharge l’ECU pour réduire l’impact de la surveillance sur les performances

Principales caractéristiques techniques

- Multi-réseau (CAN, Ethernet, données mobiles, WiFi, etc.) et multi-protocole

- Intégré au matériel de commutation Ethernet

- Détection et prévention configurables en fonction de la charge du système

- Capacités d’inspection complètes, y compris l’inspection approfondie des paquets de données, avec vérification par un fournisseur tiers, pour prendre en charge :

- Le trafic et les connexions inconnus

- Les fuites de données et erreurs de protocole

- Les attaques de déni de service (DoS, Denial of Service)

- Les violations de taux

- Les attaques par scan de port

- Les attaques diagnostiques

- Le retrait de l’ECU

- Configurable dynamiquement

- Appliquer les politiques de détection et d’atténuation en temps réel

- Conforme au Règlement ONU n° 155 sur la cybersécurité

Agent de surveillance de l’ECU

L’agent de surveillance de l’ECU permet aux constructions ou aux fournisseurs de rang 1 de l’industrie automobile de garder une visibilité sur l’infrastructure et les systèmes d’exploitation à des fins de surveillance de la sécurité et des performances. Il peut être configuré pour rechercher un comportement anormal qui pourrait indiquer des cybermenaces ou d’autres problèmes avec l’application, et signaler les observations au cloud.

- Interface SQL pour une surveillance détaillée et la détection des anomalies

- Requêtes basées sur les seuils d’activité et les calendriers de l’ECU

- Visibilité dans les événements OS/Kernel

- Surveillance de l’intégrité des fichiers

- Prise en charge des requêtes différentielles et instantanées

- Rapports d’événements vers le cloud

- Sauvegarde intégrée pour limiter la consommation de ressources

- Entièrement configurable

Principales caractéristiques techniques

- Interface SQL pour une surveillance détaillée et la détection des anomalies

- Requêtes basées sur les seuils d’activité et les calendriers de l’ECU

- Visibilité dans les événements OS/Kernel

- Surveillance de l’intégrité des fichiers

- Prise en charge des requêtes différentielles et instantanées

- Rapports d’événements vers le cloud

- Sauvegarde intégrée pour limiter la consommation de ressources

- Entièrement configurable

Ressources liées

Data is the new…everything